cowsay "Bienvenido"

Escaner de seguridad para buckets S3 en AWS

Este proyecto consiste en una herramienta de escaneo de seguridad para buckets de Amazon S3, desarrollada con Python y la biblioteca Boto3. La herramienta permite a los usuarios identificar configuraciones de seguridad potencialmente riesgosas, generando además un informe detallado de los hallazgos en diferentes formatos para su análisis posterior.

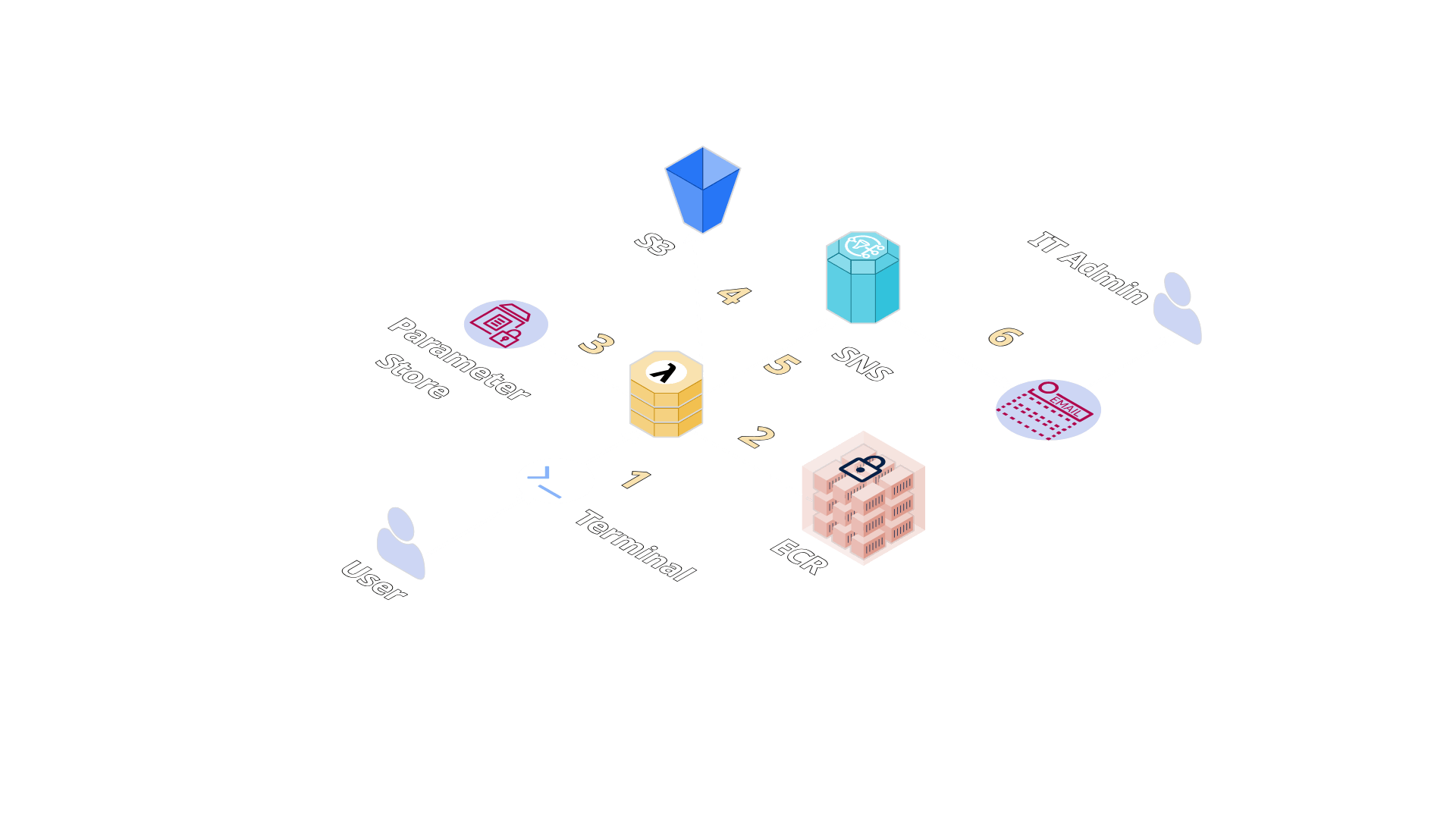

Arquitectura del proyecto

Ejecución de la función Lambda (1,2,3): La función Lambda realiza el escaneo de seguridad de los buckets S3 en la cuenta de AWS. Puede ser ejecutada manualmente desde la Consola o el CLI de AWS, requiriendo que el usuario tenga credenciales de acceso configuradas en su equipo. Al ejecutarse, Lambda recupera los parámetros necesarios para las tareas desde Parameter Store y carga el código del escáner, el cual está almacenado como un lambda container en un repositorio ECR.

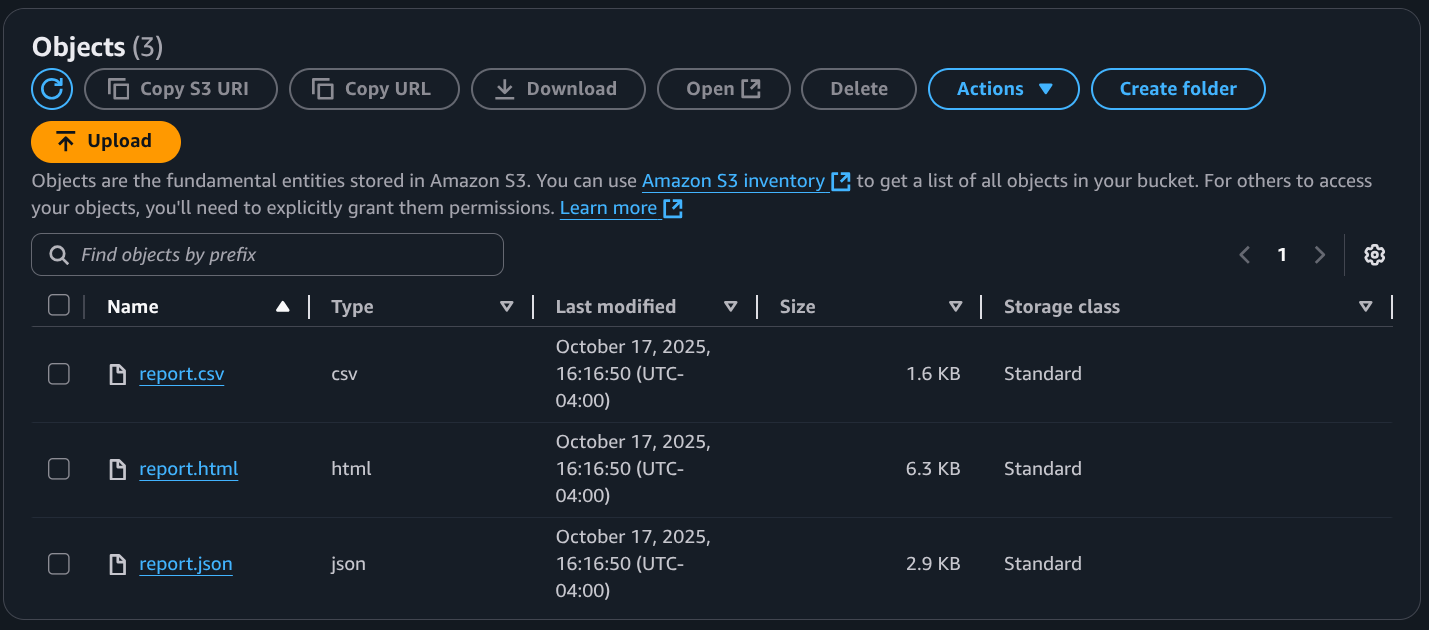

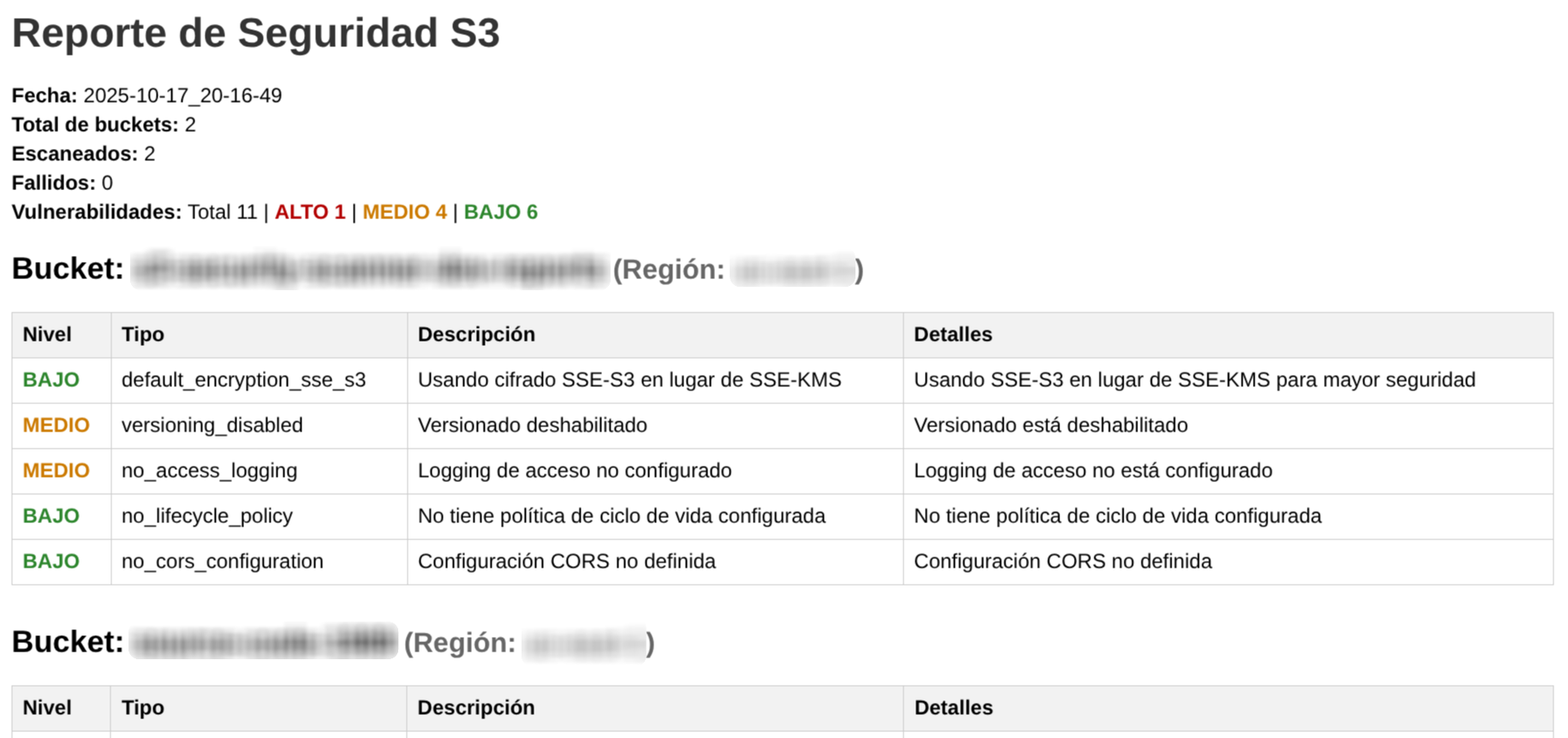

Almacenamiento de informes en S3 (4): Tras completar su ejecución, la función Lambda clasifica los hallazgos de seguridad en tres niveles: ALTO, MEDIO y BAJO. Posteriormente, almacena los reportes en un bucket S3 para su análisis, usando tres formatos: CSV, JSON y HTML.

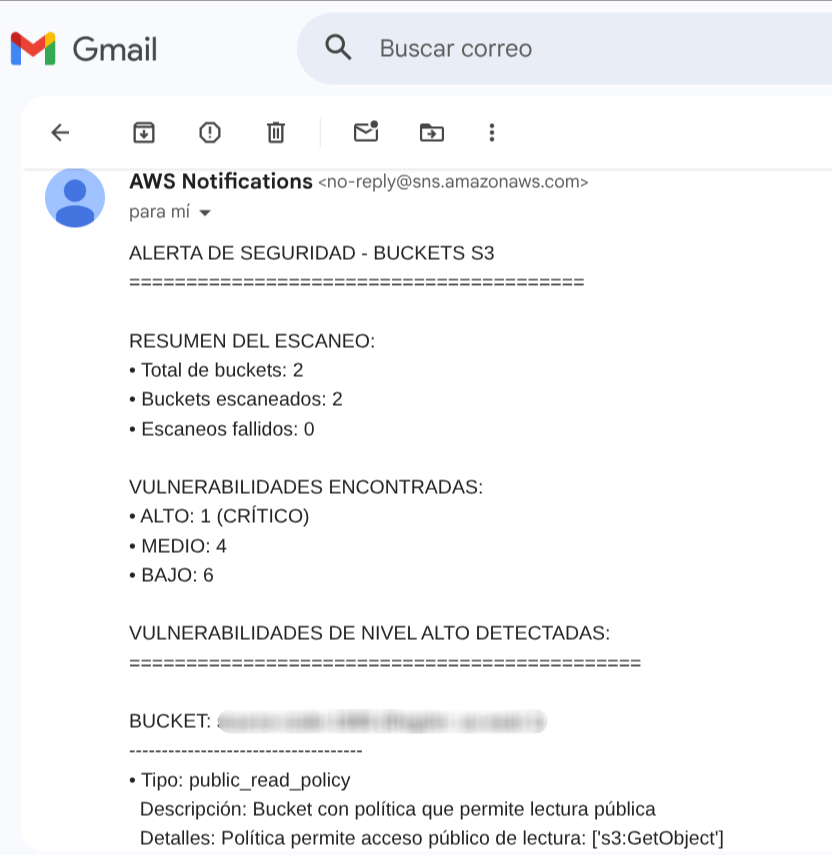

Notificaciones SNS (5, 6): Si el análisis de seguridad detecta una o más vulnerabilidades de nivel ALTO, se envía automáticamente una notificación SNS (Simple Notification Service) por correo electrónico, la cual incluye información detallada sobre el hallazgo.

Almacenamiento de informes generados en S3

Reporte de hallazgos en formato HTML

Notificación SNS por hallazgos de seguridad de nivel alto

Conclusiones y Repositorio en GitHub del Proyecto

Este proyecto implementa un escáner de seguridad para buckets S3 en AWS, el cual proporciona una solución efectiva para identificar configuraciones potencialmente inseguras en todos los buckets de la cuenta. Gracias a su diseño modular, es posible agregar fácilmente nuevas funciones y triggers, adaptándose a diversos casos de uso.El proyecto fue desplegado utilizando Terraform, lo que facilita la creación y la gestión de todos los recursos de AWS requeridos. El código fuente completo del proyecto está disponible en mi repositorio de GitHub. s3-security-scanner

Sitio alojado en AWS Amplify

Built with Reflex